Hoy vamos a ver como obtener documentos e imágenes y escanearlos con FOCA para obtener los metadatos, como por ejemplo el EXIF en caso de imagenes (que pueden haber sido alteradas).

Los pasos serán:

- Hacer un MitM en el segmento de red, para poder hacer sniff con Wireshark.

- Poner Wireshark a capturar datos que circulen por la red.

- Encontrar documentos de varios tipos y descargarlos.

- Usar la FOCA para extraer metadatos de los documentos.

MITM

Para poder capturar con Wireshark, tenemos primero que hacer un mitm en la red con Ettercap:

ettercap -T -q -i eth0 -M arp // //

Con esto ya está el MitM activo.

Recuperando documentos con Wireshark

Iniciamos Wireshark con sudo wireshark y vamos a Capture > Interfaces:

Seleccionamos la interfaz que sea y ya estamos capturando, ya podemos ver los paquetes que mandan los ordenadores de la red:

Ahora dependiendo de lo que busquemos, podemos aplicar los siguientes filtros a la captura:

- png

- image-gif

- jpg

Además podemos ir a File > Export > Objects > HTML y ver todos los archivos e imagenes implicados en esa captura. Por ejemplo un pdf, tiene esta pinta:

Podemos ver que el campo Media Type, nos indica que el Content-Type es application/pdf. Además abajo, si observamos los datos en bruto, se puede ver que tiene la típica cabecera PDF: %PDF. Ahora solamente queda descargar el archivo, para ello hacemos click derecho en Media Type: application/pdf, seleccionamos Export Selected Packet Bytes y le ponemos el titulo que queramos y la extensión pdf.

Si queremos hacer un filtrado segun el Content-Type del paquete, solo tenemos que poner este filtro en Wireshark:

http.content_type == "application/msword"

Una pequeña lista con distintos Content-Types:

- application/pdf

- application/msword

- application/vnd.ms-excel

- image/png

- image/jpg

- image/gif

- image/tiff

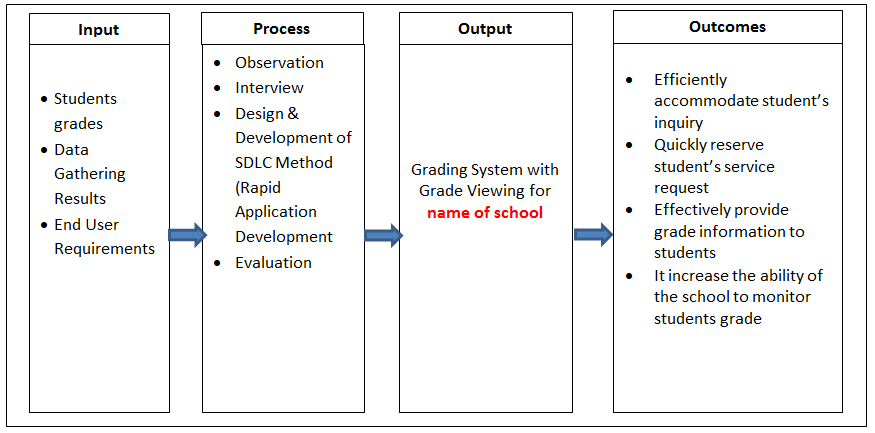

Ahora que ya hemos descargado los archivos, vamos a utilizar la herramienta FOCA de Informática64 para escanearlos en busca de metadatos.

Abrimos la FOCA y arrastramos los archivos a la pantalla principal, luego hacemos click derecho y seleccionamos Extract All Metadata.

Una vez haya terminado de extraer los metadatos en el panel lateral veremos algo como esto:

Si consultamos las distintas categorías, obtendremos información del sistema, tal como nombres de usuario (que se pueden usar más tarde para un ataque de fuerza bruta, para hacer ataques LDAP o simplemente ingeniería social), impresoras, el SO de cada sistema, e incluso el software con el que fue creado el archivo (podemos buscar exploits para la versión de cada aplicación). Aquí una muestra de los datos obtenidos: